Покупая доступ у какой либо хостинговой компании, которая предоставляет белый IP для подключения на ваш арендованный сервер, в большинстве случаев на него устанавливаются операционные системы - Linux, Unix, BSD, реже устанавливаю Windows. И в этом случае нужно, что бы кто-то отвечал за безопасность данных от зло-вредителей со стороны интернета, но не всегда есть такой человек в компании. В этом случае есть несколько простых правил, как можно обезопасить себя минимальными средствами, в случае если вы все же решили использовать RDP без VPN соединений на удаленный сервер.

После масштабной атаки вируса Petya в июне 2016 г. вопросов, зачем нам нужна защита уже не возникает. И количество хакеров и ботов, которые атакуют сервера, увеличиваются с каждым днем. Достаточно открыть письмо, которое пришло на почту, увидеть в его содержимом файлик, который, конечно же, нужно прочитать и при его открытии компьютер, заражается вирусом и делает ваш компьютер одним из тысяч в армии ботов, которые нападают на слабозащищенные сервера посредством «Словаря», експлойтов или «Brute Force» перебора пароля «грубой силой» - проверка всех возможных комбинаций логинов паролей на целевой точке.

Да, методов взломов много и можно очень много говорить о тех или иных методах взлома, но если по минимуму:

-

перебор по словарю – это когда у нас есть некий словарь, в котором прописаны комбинации логинов и паролей, проход по этому словарю для ПК не занимает много времени, а значит и взломать нашу цель так же не затруднит любой ПК и внедрить в него свой код,

-

эксплойты - это бреши в нашей защите, к примеру, устанавливая старую версию ОС – в надежде, что она легковесная и полностью подходит под задачи, но понимаете, что в ней такое количество «дыр», что взломать вас не составит проблем для тех, кто этого хочет. Дыры можно залечить обновлениями, поэтому мы не рекомендуем их отключать. Но для старых версий ОС таких как Windows 2003-2008, обновления если и выходят, то так редко, что злоумышленнику не составит труда найти существующие дыры, поэтому мы советуем использовать только последний версии ОС из семейства Windows,

-

«Brute Force» - метод взлома учетных записей посредством перебора логинов и паролей.

Этим атакам подвержены абсолютно все, но Windows машины особенно полюбились злоумышленникам, поэтому посмотрим на методы защиты от них на примере защиты RDP соединений.

Конечно же – в идеале поставить VPN сервер, который – да, будет нагружать систему избыточным кодированием данных, но даст вам безопасность соединений на сервере, но если такое решение вам не подходит то, нужно настраивать защиту по другому.

Пример перебора паролей на сервере

Вот так вот выглядит самый простейший перебор паролей в журналах Windows, (Панель управления – Административные шаблоны – Просмотр событий - Безопасность), и если вы видите эту картину у себя на сервере пора что-то предпринимать.

5 правил защиты сервера:

-

Не используйте встроенные учетные записи администраторов, ведь проще всего подбирать пароль, к учетной записи которая в системе не заблокирована. Создайте нового Администратора в системе со сложным паролем, от 8-12 символов, с верхним и нижним регистром букв, с использованием цифр, и символов.

-

Включите блокировку учетных записей Windows после неудачных попыток ввода пароля (все это можно найти в локальных политиках безопасности). Там же можете задать и политику сложности паролей, при которой пользователь не сможет изменить свой пароль на легкий. Предупреждаем! В случае попыток взлома единственной административной учетной записи, она заблокируется и вы не сможете попасть на ваш сервер, с административными правами - используйте несколько административных учетных записей для этих целей, с максимально непонятными именами!

-

Если есть такая возможность, настройте домен на вашем сервере, это будет дополнительный камень преткновения, для взлома логинов учетных записей.

-

Настройте правила по блокировке злоумышленников после неудачных входов в систему.

-

Использовать известные blacklist злоумышленников для блокирования потенциальных вредителей.

Но мы все люди и если первые 4 пункта сделать не составляет особых проблем, то 5ый, человек не сможет сделать физически. Для этого, либо нужно искать в интернете blacklist, в которых указаны IP адреса «хакеров», или же воспользоваться программами по типу тех, что используются в Linux – Fail2Ban – которые блокируют зловреда, по количеству неудачных попыток ввода – на определенное количество времени или навсегда. Есть множество подобных программ для Windows, но мы остановимся на проверенной и действительно работающей - RDPGuard.

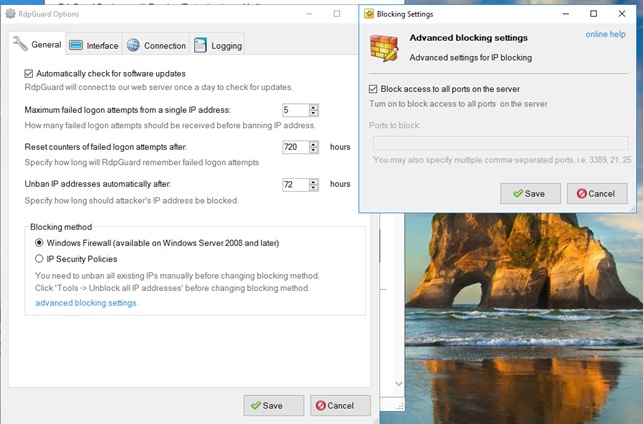

Программа имеет простой интерфейс, и помогает с помощью гибких настроек защитить не только от атак грубой силы и по словарю нацеленных на RDP, а так же и на остальные немало важные функции которые могут быть использованы на Windows серверах.

Главное меню программы RDPGuard

При обнаружении неудачных вводов пароля в зависимости от настроенных правил, программа ставит IP адрес злоумышленника в блок лист Firewall Windows – Брандмауэра, который в дальнейшем не будет пропускать данные IP адреса для доступа к серверу.

В ней так же есть белый лист, в который можно указать IP адреса вашей сети, которую блокировать не желательно, что позволит избежать неприятного инцидента, когда пользователь пытался 10 раз ввести неверный логин и пароль, а заблокировало весь офис.

Настраивается программа просто:

RDPGuard имеет поддержку и подходит для всех текущих операционных систем Windows, содержит 2 метода блокировки и гибкие настройки по количеству неверных попыток входа, сбрасыванию таймера ошибок ввода пароля и времени через которое нужно разблокировать IP адрес нападавшего, или забывчивого клиента.

В остальных вкладках можно указать степень записи журнала, изменить настройки вашего Proxy, и так же настроить тип запуска данного софта, самым предпочтительным будет использование его в виде службы.

Так же важным преимуществом программы является, что загрузка оперативной памяти в простое до 20 МБ, не задействует наши процессорные мощности. RDPGuard не сможет защитить от вирусов, но он поможет избежать неприятных последствий взлома RDP, FTP, RD Web Access, и других соединений.

Рекомендует использование RDPGuard на серверах где есть открытые в «мир» RDP.

Заказать анализ RDP соединения и получить рекомендации по защите сервера, можно у специалистов компании ЯНВАРЬ•UA, звоните: 044 200-02-01 или пишите нам в чат.